新型コロナウィルス(COVID-19)の影響で、在宅でテレワークをする人が増えております。

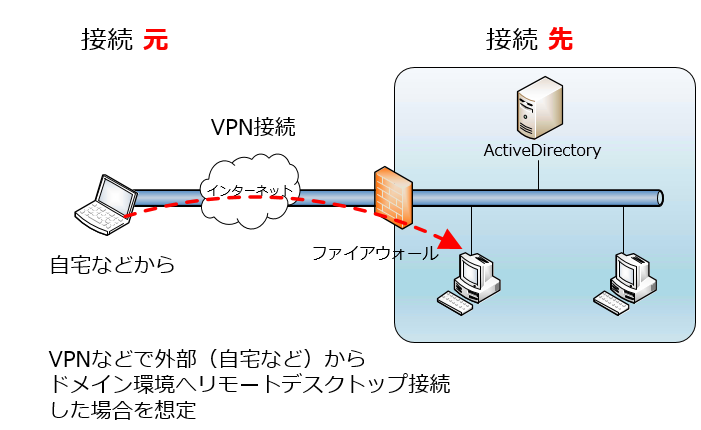

貸出されたテレワーク端末から社内LANへVPN接続後、リモートデスクトップでオフィスに設置された自分のパソコンを遠隔操作する、これもテレワーク手法の一つとして考えられます。

VPNのポリシーでファイル共有(SMBやNetbiosなど)をブロックしていても、リモートデスクトップのリダイレクト処理(下の例)が可能であれば情報漏洩の危険が高まりますよね。

そこで今回は、リダイレクト処理をグループポリシーで対策する方法をご紹介したいと思います。

リダイレクトの一例

- テレワーク端末へファイルコピー(クリップボードのリダイレクトを使用したコピー&ペースト【Ctrl + C > Ctrl + V】)

- テレワーク端末のプリンターへ印刷処理(プリンターのリダイレクト)

- テレワーク端末のDVDドライブやUSBメモリにファイルを直接書き込まれる(ドライブのリダイレクト)

グループポリシーを使用してリダイレクト処理を禁止させる手順

接続先のパソコンに禁止設定を行う!

禁止設定を行うのは、接続先のパソコンです!

これ、意外と勘違いしている人が多いです。

注意ポイント

- 設定を行うリモート先のパソコン(オフィスに設置してある方)が必ずドメインに参加していること。

(グループポリシーで制御するためドメイン参加は必須) - 逆に、リモート接続元のパソコン(テレワーク端末)はドメイン非参加で大丈夫、何もしないので。

手順① ActiveDirectoryにフォルダ(OU)を作成する

ActiveDirectoryにフォルダ(OU)を作成します。

作成したフォルダ(OU)の中に、リダイレクトを禁止させたいコンピュータ(オブジェクト)を移動しておきます。今回の場合、グループポリシーはコンピュータの構成を利用します。

ポイント

・作成したOUに移動させるのは、ユーザではなく、コンピュータオブジェクトであること。

・リモートアクセスされる側の、可能性があるコンピュータをすべて移動しておかないとセキュリティホールになる。

手順② グループポリシーオブジェクト(GPO)を作成

新規にグループポリシーオブジェクト(GPO)を作成後、下記の設定を行います。

- 【スコープ】タブのセキュリティフィルター処理は「Authenticated Users」のまま変更しない。

・ - 【設定】タブにて、デバイスとリソースのリダイレクト関連の設定を変更する

(場所:コンピュータの構成 > ポリシー >

管理用テンプレート > Windowsコンポーネント >

リモートデスクトップサービス > デバイスとリソースのリダイレクト)

・

・クリップボードのリダイレクトを許可しない【未構成】⇒【有効】

・COMポートのリダイレクトを許可しない【未構成】⇒【有効】

・ドライブのリダイレクトを許可しない【未構成】⇒【有効】

・LPTポートのリダイレクトを許可しない【未構成】⇒【有効】

・サポートされているプラグアンドプレイ~リダイレクトを許可しない【未構成】⇒【有効】

・スマートカードデバイスのリダイレクトを許可しない【未構成】⇒【有効】

・ - 【設定】タブにて、プリンターのリダイレクト関連の設定を変更する

(場所:コンピュータの構成 > ポリシー > 管理用テンプレート > Windowsコンポーネント > リモートデスクトップサービス > プリンターのリダイレクト)

・

・クライアントプリンターのリダイレクトを許可しない【未構成】⇒【有効】

手順③ 作成したGPOとOUをリンクする

GPOの作成が終わったら、手順①で作成したOUにリンクさせます。

以後、リダイレクトを禁止させたいパソコンが増えた場合は、作成したOUに移動させればOKです。

(逆に、対象外としたい場合は別のOUへ移動)

手順④ リモート接続先のパソコンを再起動

今回のグループポリシーはコンピュータの構成を使用しているため、対象のパソコンを忘れずに再起動しておきます。

これで対象パソコンのグループポリシー設定が有効になります。

情報漏洩対策としては100点ではないですが、これである程度は防御になるかと